Какой из брандмауэров самый лучший

Споры, что круче: "Мерседес или КАМАЗ" всегда бесполезны. Существует слишком много критериев, чью значимость каждый оценивает по своему. Например, Outpost – единственный брандмауэр с открытым SDK, что позволяет использовать его как мощный инструмент для исследования сетевого стека и различных хакерских инструментов. SPF ведет удобные профессиональные ориентированные протоколы, интегрированный XP Firewall наименее конфликтен и т. д.

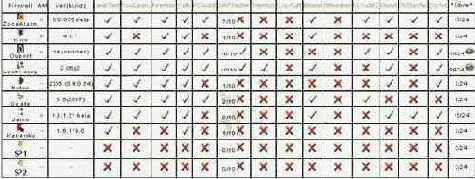

На сайте http://www.firewallleaktester.com/ приведены результаты сравнительного тестирования десятки популярнейших брандмауэров на проникновение и выложено большое количество стенобитных утилит, многие из которых распространяются в исходных текстах. После небольшой доработки напильником их можно использовать для атак или встраивать в собственные программы известного назначения. Если исходных текстов нет — не беда. Файловые и сетевые мониторы, шпионы за API-функциями у нормального хакера всегда под рукой. К тяжелой артиллерии в лице IDA Pro и soft-ice следует прибегать только в клинических случаях, поскольку дизассемблерный анализ требует времени, а время это самый ценный и к тому же невосполнимый ресурс, которого никогда не хватает. Или, всегда не хватает? Да какая разница, если его все равно нету. Живем-живем, а зачем? Чтобы ломать брандмауэры?! Но что-то мы отвлеклись, вернемся к результатам тестирования.

Как видно, самым стойким оказался Zone Alarm, но цена этой стойкости весьма относительна. Как-то раз, один техник укорял программиста, пожаловавшегося, что его ЭВМ не работает. "Ну вот" — бурчал он, — "процессор работает, винчестер работает, монитор работает… только память не работает! И чем же ты недоволен?". Zone Alarm не контролирует вызовы CreateRemoteThread/WriteProcessMemory и потому все трояны, использующие эту технологию внедрения, останутся незамеченными! А используют ее, как показывает практика, очень многие!

Последнее место занял интегрированных XP'ый Firewall, который вообще контролирует неизвестно что и непонятно зачем. За ним с минимальным отрывом идет Kaspersky Anti-Hacker, попавший в результаты тестирования совершенно случайно (ведь это совсем не брандмауэр, а дикий сын степей калмык, ядрен его кирдык). Остальные брандмауэры занимают промежуточное положение и более или менее пригодны для контроля за легальным трафиком, но вот с целенаправленной атакой ни один из них, увы, не справляется.

Рисунок 13 результаты тестирования различных брандмауэров на проникновение (все подробности на www.firewallleaktester.com)